Безопасный проект, как первая защита дома

Перед тем, как окончательно утвердить проект, необходимо еще раз тщательно продумать планировку дома

Для начала стоит обратить внимание на форму здания. Самая безопасная – прямоугольная или квадратная

В этом случае человека, который пытается проникнуть в дом, заметят соседи или случайные прохожие. Если же есть углубления, закоулки, выступы, вероятность обнаружить злоумышленника сводится к нулю. В большом доме, где много комнат как жилых, так и подсобных также трудно обнаружить злоумышленника. А вот маленький дом с небольшой площадью обезопасить намного проще. В любом случае для безопасности стоит воспользоваться электронными средствами охраны – установить инфракрасные датчики.

Для повышения безопасности дома нужно правильно спланировать и разместить окна относительно входа в дом. С них должен быть обзор не только входной зоны (вход и въезд на участок), но и террасы и заднего двора. Лучше всего, если свободный обзор будет совершаться с той комнаты, где часто находится кто-нибудь из хозяев (например, гостиная). Не стоит пренебрегать планом размещения окон. Если хотя бы один из фасадов не будет контролироваться, то придется потратиться на камеры наблюдения, а они стоят недешево.

У входа устанавливается домофон и сигнализация, которая напрямую связана с охранной организацией.

Дополнительную опасность представляют собой высокие и ветвистые деревья, по которым может подняться злоумышленник. Нужно проверить, чтобы доступ к крыше и балконам снаружи был максимально ограничен. Длинные ветки деревьев со стороны дома придется обрезать.

Также в проекте стоит указать размещение тайников и сейфов. Их нужно устанавливать в скрытых, непредсказуемых местах, а монтаж нужно выполнить до проведения отделочных работ. В ином случае в интерьере комнаты могут быть определенные нестыковки, которые и выдадут тайник. Установку совершает фирма-производитель сейфов, которая гарантирует полную сохранность данных, так что за гласность можно не переживать.

Проектом предусмотрите в доме небольшую комнату с замаскированным входом, где можно спрятаться и пересидеть опасность, дожидаясь приезда наряда милиции.

Финальные штрихи

На данном этапе мы максимально защитили наш NAS Synology от DoS-атак, попыток подобрать пароль, кражи пароля кейлоггером или другим зловредом, физическим похищением всего устройства или его дисков, а так же от снифферов всех мастей. При грамотной настройке привилегий для доступа к общим папкам, NAS превращается в неприступный сейф, вскрыть который не под силу даже специалистам Synology. Осталось защититься от самой страшной проблемы — от человеческого фактора.

Во-первых, настраиваем антивирусное сканирование внутреннего пространства NAS бесплатным пакетом Antivirus Essential, либо платным McAfee Antivirus. Оба решения примерно идентичны по параметрам, а так же включаем еженедельное сканирование настроек безопасности средством Security Advisor.

Во-вторых, настраиваем резервирование всего NAS-а в облачную службу Synology C2. Это дёшево, практично, удобно и плюс Synology не продаёт ваши данные рекламщикам.

И рекомендую обратить внимание на приложение Note station для сохранения заметок на NAS-е: здесь есть возможность использовать защищённые записные книжки, что полезно для хранения настроек, паролей и просто секретиков. Не забудьте включить Note Station в список бэкапов в программе HyperBackup для резервирования в облако, ну а чтобы не забыть пароли, Synology предлагает использовать собственный облачный сервис C2 Password

Михаил Дегтярёв (aka LIKE OFF)

04/10.2021

Защитить дом с помощью сигнализации

Профессиональные взломщики в любом случае смогут попасть в квартиру, независимо от установленных защитных систем. И даже снятое на камеру видео далеко не всегда помогает вернуть украденное. Потому, задумываясь о защите от взлома, стоит руководствоваться такими принципами:

- не оставлять дорогие вещи на дачах или в домах с сезонным проживанием;

- обеспечить дополнительную защиту деньгам, драгоценностям, ценным документам – скрытые сейфы, потайные места;

- использовать надежную сигнализацию, работающую в комплекте с датчиками и камерами.

Для надежной защиты дома стоит установить GSM-сигнализацию

Срабатывание системы, оповещающей о взломе звуковым сигналом и передающей информацию в службы охраны (и иногда – владельцу), в большинстве случаев отпугивает злоумышленников. Среди самых выгодных и простых в использовании вариантов сигнализации для квартиры или дома – комплект E-Robot Lite, управлять которым можно удаленно с помощью интернета или мобильной связи. В списке функций есть воспроизведение записанного голосового сообщения, резервное питание и сирена. Сигналы принимаются от беспроводных модулей на расстоянии до 100 м, причем, для каждого можно настроить свой номер, на который будет отправлено оповещение в чрезвычайной ситуации.

Нередко оборудование устанавливается той охранной компанией, услугами которой решил воспользоваться владелец жилья. В этом случае выбирают не систему, а фирму, стараясь узнать как можно больше о ее репутации, количестве охранных бригад и расстоянии от офиса до жилья.

Для квартиры или дома в зоне плотной застройки с небольшим расстоянием до соседнего участка можно установить сигнализацию, задача которой заключается только в оповещении. Например, модель ALFA MC-02, которая комплектуется датчиком открытия и работает в 3 режимах – обычная тревога, негромкое звуковое оповещение, сирена громкостью до 120 дБ. Впечатляющая мощность сигнала позволит узнать о попытке взлома обитателям не только соседних домов и квартир, но и улиц.

2 — настраиваем беспарольную аутентификацию

Всё большую популярность набирают методы идентификации пользователя не через пару логин/пароль, а через токен, которым может выступать как аппаратный ключ, так и смартфон. Начиная с версии DSM 7, в NAS-ах Synology поддерживаются оба этих метода. Для идентификации с аппаратным ключом потребуется, чтобы NAS был доступен по HTTPs через доменное имя, например nas.yourdomain.com, что не всегда возможно и желательно. Идентификация через смартфон не требует даже «белого» IP адреса, и работает через встроенную систему доменных имён Synology QuickConnect.

Настройка проста: всё что нам нужно — это установить на смартфон нужного пользователя программу Synology SignIn, и в свойствах пользователя включить беспарольный вход. После этого сканируем сгенерированный QR-код из приложения, подтверждаем его в настройках NAS-а — и всё. Теперь при попытке войти в NAS вам предложено будет только ввести логин, после чего на смартфон будет отправлено уведомление с просьбой подтвердить вход на устройство. Но возможность аутентификации вводом пароля с клавиатуры остаётся как резервный вариант на случай если смартфон разрядился/потерялся и т.д.

10 — защита архивных данных

Давайте разберёмся с шифрованием различных резервных копий, которые могут храниться на NAS-е. Поскольку Synology DSM состоит из ядра и приложений, то за снэпшоты отвечает одно приложение (Snapshot Replication), за резервные копии между NAS-ами или в облако — другое (Hyper Backup), а за резервирование серверов, виртуальных машин и рабочих мест — третье (Active Backup for Business). Соответственно, механизмы защиты у каждого из приложений свои. Начнём по порядку:

Внутри снимков закодированных папок так же находятся закодированные данные, так что даже при репликации на удалённый сервер, открыть данные без ключа невозможно. Вы не можете просматривать содержимое снэпшотов закодированных папок, что конечно осложняет задачу типа «вытащить нужный файл за вчерашний день. Незащищённые папки имеют доступные снэпшоты, и для их защиты можно использовать защищённое соединение при репликации на удалённый сервер.

Резервирование содержимого самого NAS-а на другой NAS или в облако с помощью программы Hyper Backup поддерживает защиту как при передаче, так и для хранения. Ключ задаётся единожды для задачи резервирования, то есть у вас могут быть разные пароли для сохранения данных в Google и на Synology C2.

В программе резервирования Active Backup for Business кодирование реализовано наиболее удобным способом: каждая задача бэкапа может использовать собственное хранилище (папку верхнего уровня на дисковом томе), которой совершенно не обязательно находиться в смонтированном состоянии, чтобы на неё можно было бэкапиться. Да, вы можете создавать новые задачи или удалять старые, используя защищённую папку, ключ от которой знает только ваш босс. Удобно, правда? И таких папок может быть сколько угодно, вы можете миксовать закодированные и незакодированные хранилища. Ну а подключить закрытую папку вводом пароля придётся при восстановлении бэкапа или для автоматической проверки целостности копий. Кстати, в настройках хранилища можно ввести автомонтирование закрытого хранилища и указать, на каком именно разделе NAS должен хранить ключи доступа, подгружая их после ребута, но я не советую это делать.

9 — защита Data at Work

Ранее мы достаточно защитили все собственные сервисы Synology, запускаемые на NAS, но теперь пришло время позаботиться о сторонних программах, которые вы можете перенести в гипервизор Virtual Machine Manager. В NAS-ах, построенных на базе процессоров Intel, сохраняется опасность выполнения эксплоитов Meltdown и Spectre , благодаря чему заражённая виртуалка может получить доступ к данным в памяти другой виртуальной машины. Для предотвращения такой возможности компанией Intel внесены изменения в микрокод процессора, серьёзно замедляющие операции случайного чтения с дисковой подсистемы.

В Synology DSM защита от Meltdown и Spectre по умолчанию выключена, поскольку даже далеко не каждому гипервизору она требуется, а на скорость влияет ощутимо. Если вы планируете дать возможность пользователям запускать в виртуальных машинах, хостящихся на Synology собственный код, то проследуйте в панель управления, в закладку Security — Advanced и включите защиту от Meltdown и Spectre. Если вы точно знаете, что никаких сторонних программ никто в пределах виртуалок запускать не будет, можете этого не делать.

Ключи, карты, брелоки или браслеты?

После выбора замка нужно определиться, какие идентификаторы будут использоваться для прохода через дверь. Оставим

без рассмотрения устаревшие и экзотические решения вроде карт с магнитной полосой, а также современные

биометрические системы как тему для отдельной статьи и сосредоточимся на распространенных в настоящее время

идентификаторах для систем контроля доступа.

Ключи TM

Популярный вид ключей — ключи

Touch Memory, называемые также «таблетками» — часто используются в подъездных

домофонах и в других местах, где нужно дешево и надежно, но нет особых требований к безопасности. Дело в

том, что такие ключи легко копируются. Хотя в последнее время появляются устройства, препятствующие использованию

клонированных ключей, отсутствие шифрования при передаче кода ключа в контроллер делает принципиально невозможной

полную защиту от копирования.

Бесконтактные карты

Бесконтактные карты

доступа, часто ошибочно называемые магнитными, используют радиоканал для передачи данных — кода доступа,

поэтому могут работать на расстоянии от нескольких сантиметров от считывателя до метра и далее. Конструктивно карты

доступа практически одинаковы и различаются по толщине корпуса. Есть карты тонкие и толстые (clamshell – в переводе

с английского раковина устрицы). Тонкие

карты более прочные, не ломаются при изгибании и хорошо защищены от воды. Корпус толстой карты clamshell

содержит больше места под электронные компоненты, в частности, под антенну, поэтому дальность считывания таких карт

несколько больше.

Карты EM-Marin

Несмотря на одинаковые стандартные размеры и внешний вид, бесконтактные карты используют несколько протоколов, не

совместимых между собой. Карты самого доступного и распространенного протокола EM-Marinне используют шифрование, поэтому карты доступа EM-Marin легко копируются, более того, так

как карты бесконтактные, то злоумышленники могут осуществить клонирование даже на расстоянии, незаметно для

владельца карты.

Карты Mifare

Бесконтактными картами доступа

Mifare на самом деле пользовался практически каждый — этот протокол используют проездные карты метрополитена

и наземного транспорта. Системы контроля доступа, использующие карты Mifare, могут работать в двух режимах: защищенном

и нет. В незащищенном режиме доступ осуществляется по коду карты, передающемуся в открытом виде. Определенной

защитой от клонирования является только малая распространенность так называемых «болванок» — перезаписываемых карт и

устройств копирования. В защищенном режиме код доступа записывается в закрытый паролем сектор памяти карты и

передается только тому считывателю, который «знает» этот пароль. Именно в таком режиме работают проездные карточки в

метро. В защищенных ячейках памяти карты могут храниться и другие данные, например, количество оставшихся поездок,

баланс счета и так далее. Настройка работы системы контроля доступа с использованием защищенного режима Mifare

несколько сложнее, зато обеспечивает практически полную гарантию от электронного взлома.

Брелоки и браслеты

Брелоки и браслеты фактически это те же бесконтактные карты доступа, только в другом корпусе. Внутри таких

идентификаторов меньше места под антенну, поэтому дальность действия их меньше, что компенсируется удобством

ношения. Браслеты часто

используются в фитнес-центрах и аквапарках, также они находят применение в офисе. Брелоки удобно носить

на связке ключей, поэтому они с успехом замещают ключи Touch Memory в домофонных системах. Для взыскательных

пользователей существуют дизайнерские

брелоки, выполненные из кожи и металла.

Поставить датчики движения и открытия

Определить, что в квартиру или дом кто-то вошел, помогут устройства, контролирующие состояние оконных и дверных проемов. Принцип их действия основан на использовании магнита и геркона, при размыкании которых передается сигнал центральному блоку или системе «умного дома».

В систему умного дома от Xiaomi также входит датчик открывания окон и дверей

Беспроводные модели вроде FIBARO DOOR/WINDOW Sensor FGDW-002-3 ZW5 проще устанавливаются и не требуют проведения кабеля. Проводные надежнее в работе, но, во-первых, устанавливаются дольше, а во-вторых, по идущему от них проводу злоумышленнику проще найти систему управления.

Датчики движения позволяют отслеживать проникновение посторонних в помещение или на охраняемый участок. Современные модели определяют и анализируют инфракрасное излучение. А самые функциональные устройства типа Crow Swan Quad могут анализировать массу, не реагируя на объекты до 15-25 кг (кошек, собак и мелких диких животных). Этот же прибор определяет движение на расстоянии до 18 метров, а угол его обзора составляет 110 градусов.

Охранный детектор Crow Swan Quad подаст сигнал, если кто-то проникнет в ваш дом

При выборе уличного датчика стоит обращать внимание на его корпус, который должен быть защищен от вскрытия, осадков и высокой влажности. Устройство может работать на батарейках, но, если владельцы отсутствуют в доме больше месяца, стоит купить модель с подключением к сети

Подключить систему видеонаблюдения

Одними из самых популярных систем, применяемых для защиты квартиры, дома или дачи, считаются камеры. Разнообразие техники позволяет подобрать вариант для использования в любых условиях.

В квартирах камеры слежения могут устанавливаться внутри или в подъезде. В домах и на дачах – в любой удобной для наблюдения точке, на фасаде, столбах или деревьях, у въезда на участок и даже на небольшом расстоянии за территорией. Главное при выборе места – чтобы в поле зрения объектива находились входные двери, а само устройство оставалось незаметным.

Данные с камер могут сохраняться на встроенном накопителе, отправляться на ПК или смартфон (обычно только при попытке проникновения в жилье) по мобильной связи, сохраняться в облаке. Неплохим вариантом станет модель с несколькими способами передачи и сохранения данных JVS-HС810E, поддерживающая и карты памяти, и Wi-Fi.

Классическая камера видеонаблюдения JVS-HС810E с разрешением 2 Мп

Минимальное качество, которое стоит выбирать для наружной камеры – HD или 720p. Одна из самых выгодных моделей в этой категории – CARCAM CAM-725 с ценой меньше 1000 рублей

Но для того, чтобы подробнее рассмотреть лица злоумышленников, стоит обратить внимание на технику для съемки в формате 960p или 1080p – такую как Samsung SDC-9443BCP

Съемка в «ночном режиме» – обязательное условие при выборе камеры видеонаблюдения, потому что попытки несанкционированного проникновения в квартиру или дом чаще наблюдаются ночью. Также модели для наружного наблюдения должны быть устойчивыми к погодным условиям (рекомендованный класс защиты не меньше IP65) и, желательно, в антивандальном исполнении. Обычно это купольные камеры, лучше всего защищенные от внешних воздействий.

Компактную IP-камеру можно установить и внутри дома

Камера видеонаблюдения может работать от встроенных аккумуляторов или электросети. Второй способ надежнее, но при уличной установке единственным подходящим вариантом может оказаться автономное питание. Если камера включается периодически, заряда батарей хватит надолго.

Видеокамеры не обязательно должны работать постоянно – это не только увеличивает энергопотребление (важный момент для устройств с аккумуляторами), но и требует большого объема хранилища. Хотя при наличии карты памяти или встроенного накопителя запись может вестись по принципу автомобильного видеорегистратора – новое видео записывается при одновременном стирании старого. Самый популярный вариант – старт записи при поступлении тревожного сигнала от датчиков звука, освещенности или движения, которыми комплектуются камеры.

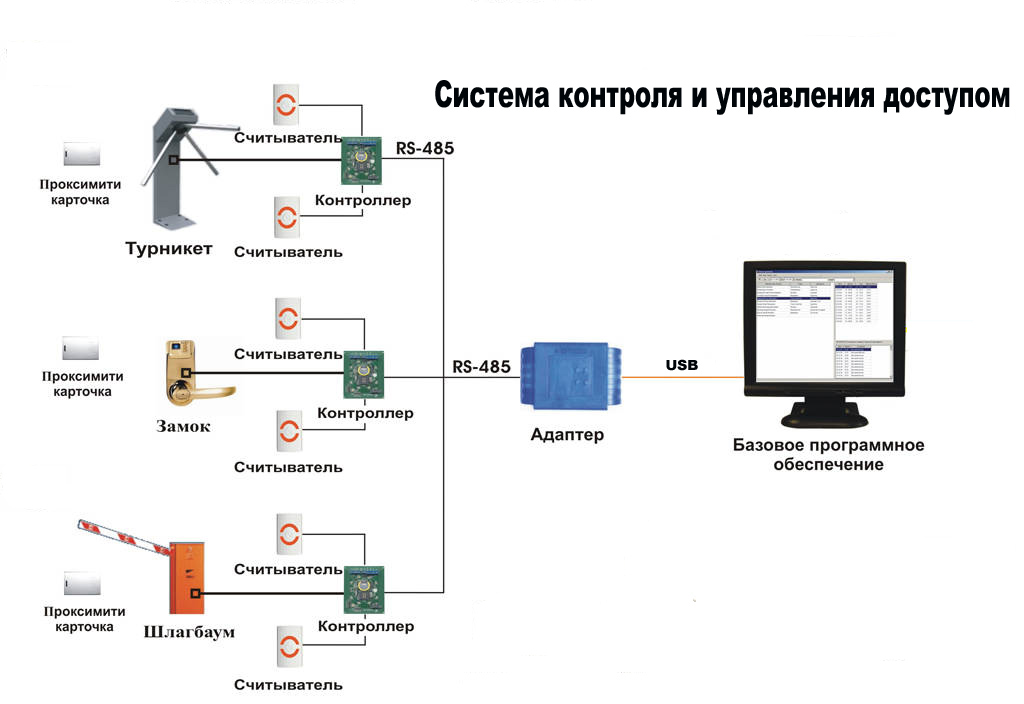

Какой выбрать считыватель?

Считыватель — это устройство, принимающее код от идентификатора — ключа или карты и передающее его в контроллер.

Самый простой по конструкции считыватель ключей Touch

Memory, ему даже не требуется питание. Протокол, по которому передается код от ключа TM в контроллер,

называется 1-wire. Этот протокол используют и некоторые считыватели бесконтактных

карт, но чаще считыватели карт передают данные по протоколу Wiegand-26. Существуют считыватели,

работающие сразу с несколькими типами карт, а также считыватели,

в которых можно выбирать протокол между 1-wire или Wiegand-26 — это облегчает подбор оборудования. По уровню

защищенности наименее уязвимыми являются считыватели Touch Memory, затем идут антивандальные

считыватели карт, врезные и накладные. Так или иначе, считыватель — это самый уязвимый для физического воздействия

узел СКУД, поэтому для более серьезной защиты необходимо разделять цепи питания управляющей электроники и замка,

чтобы вывод из строя считывателя не повлек за собой отключение питания замка.

Какой замок выбрать?

Выбор замка зависит от конструкции двери и степени защищенности от проникновения, которую вы хотите обеспечить.

Замки существуют 1) электромагнитные, 2) электромеханические и 3) электрозащелки, 4) соленоидные и 5) моторные —

список отсортирован по степени взломостойкости. Примерно в той же последовательности растет сложность установки

замка. Цены на первые четыре вида замков сильно варьируют, а вот моторные замки дешевыми быть не могут.

Электромагнитный замок

Электромагнитные замки

используются практически везде: и в офисах, и в подъездах, и даже на воротах и калитках. Надежная конструкция,

удобство в работе и простота установки — это безусловные плюсы. Основных минусов два: во-первых, замок выступает в

проем двери и вообще находится снаружи, что может быть неприемлемо по эстетическим соображениям, во-вторых,

электромагнитный замок потребляет значительный ток, поэтому чтобы обеспечивать работу системы при отключении

питания, требуется аккумулятор значительной емкости. Если же идеальный внешний вид не требуется, и электромагнитный

замок не используется как основное и единственное средство защиты, то это идеальный бюджетный выбор.

Электромеханический замок

Электромеханические

замки имеют, наверно, наибольшее число вариаций конструкции. Электромеханические замки в большинстве

нормально-закрытые, в отличие от электромагнитных. Наличие у некоторых моделей возможности открывать дверь ключом

помогает решить проблему отключения электропитания. Накладные

электромеханические замки устанавливаются на металлические двери. Врезные

— устанавливаются на деревянные, металлические и металлопластиковые профильные двери. Особняком стоят замки Шериф-1

и Шериф-2

— они ближе к электромагнитным по способу установки и основным характеристикам.

Электрозащелка

Электрозащелки близки к

электромеханическим замкам, но устанавливаются не на дверное полотно, как электромеханические, а на дверную коробку.

С одной стороны, монтаж несколько сложнее, зато не нужно прокладывать по двери провода питания.

Электрозащелка требует установки на дверном полотне подпружиненного ригеля, не приводимого ручкой. У обычных

механических замков во всех режимах ручка управляет ригелем, поэтому для защелки потребуется также фалевый замок в

качестве ответной части.

Соленоидный замок

Соленоидные

замки чаще всего являются нормально-открытыми, как и электромагнитные, но потребляют меньший ток, что важно

при использовании источника бесперебойного питания. Устанавливаются такие замки в дверное полотно, как врезные

электромеханические

Выбор между электромеханическим и соленоидным замком в основном обусловливается требованием к

поведению при пропадании электропитания: если дверь должна оставаться закрытой, то нужен электромеханический замок,

если дверь должна отпираться (это важно в публичных помещениях для эвакуации, например), то — нормально-открытый

соленоидный.

Моторный замок

Моторные

замки повторяют конструкцию механических замков с тем отличием, что вместо поворота ключа для привода ригеля

используется электромотор. При этом функционал обычного механического замка с ключом полностью сохраняется. Моторный

замок может служить единственным средством для запирания двери. Ввиду высокой цены и медлительности работы такие

замки не получили широкого распространения, но в определенных условиях моторный замок незаменим, например, когда

требуется надежное, устойчивое ко взлому запирание дверей с возможностью централизованного управления доступом.

3 — включаем защиту от перебора паролей

По умолчанию эта опция отключена, но Synology предлагает два уровня защиты. Первый — это временная блокировка самой учётной записи, на которую идёт атака. Это наиболее экологичный вид защиты, потому что если атакующий использует IP-адреса вашей подсети или подсети ваших клиентов, работа сервисов не пострадает.

Также можно по-старинке блокировать IP адреса атакующих, для чего открываем панель управления -> безопасность -> защита и включаем блокировку IP адреса при 10 ошибочных логинах в течение 5 минут. Удаление IP-адреса блокировщика можно поставить через 1-2 дня, и здесь же имеет смысл добавить локальные подсети или доверенные IP-адреса в белый список, чтобы исключить их блокировку, когда например зловред имеет своей целью специально заблокировать хост, выполняя бескнечный брутфорс NAS-а.

На этой же вкладке можно включить защиту от DoS атак без каких-либо дополнительных настроек.

4 — используем встроенный Firewall

В топовых NAS-ах Synology, монтируемых в стойку, поддерживаются функции проброса сетевого порта в виртуальную машину, запущенную на NAS через Virtual Machine Manager. Для каких-то особых ситуаций развёртывания инфраструктуры я рекомендую просто устанавливать в виртуалку PFSense или OPNSense, чтобы можно было пользоваться признанным во всём мире ПО для сетевой безопасности, но если такой возможности нет, встроенный Firewall не стоит сбрасывать со счетов.

По умолчанию он отключен, и буквально в несколько кликов можно закрыть доступ ко встроенным сервисам NAS-а из регионов, в которых у вас нет ни сотрудников, ни клиентов. Все используемые службами порты уже прописаны, так что выбираем все службы, и запрещаем для примера им доступ из Антарктиды, Анголы и некоторых других стран.

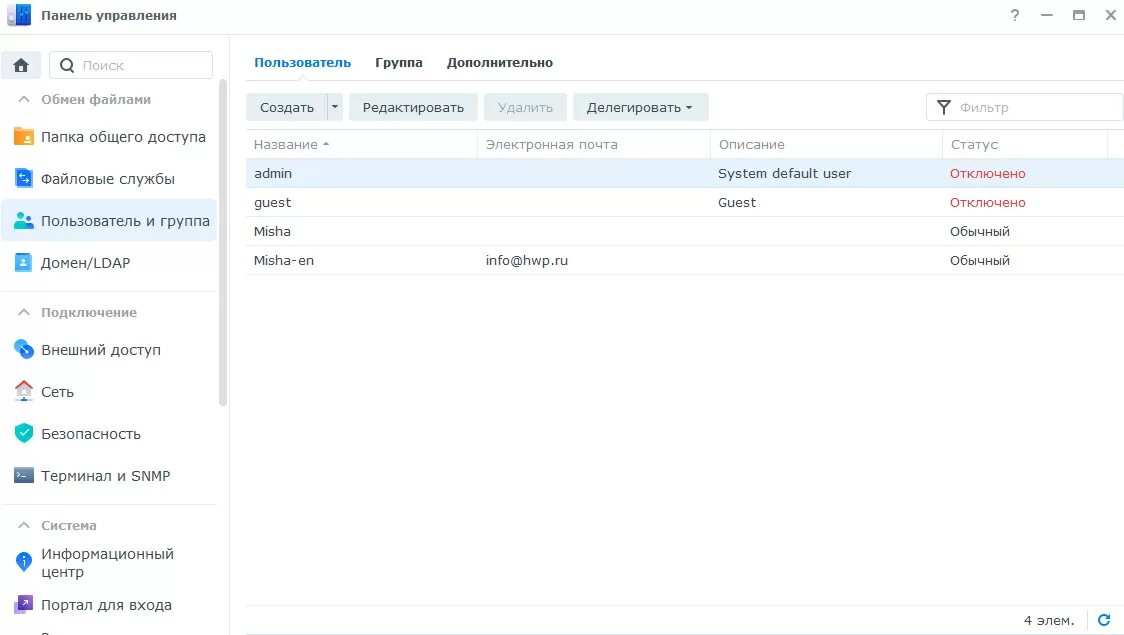

1 — отключаем учётку Admin и настраиваем политику паролей

По умолчанию на NAS-ах Synology отключен терминальный доступ, а веб-интерфейс вынесен на порт 5000. Чтобы защититься от подбора пароля администратора, первым делом отключаем учётную запись admin / administrator, присваивая админские функции вновь созданному пользователю. В настройках пользователя можно задать политику для пароля, хотя настроек по умолчанию (8 символов разного регистра + цифры + спец.символы) будет достаточно.

NAS может интегрироваться не только в доменную службу Domain/LDAP, но и выступать как единое средство аутентификации, чтобы пользователь мог логиниться в другие приложения через Synology, как это сделано через Facebook и Google на различных веб-сайтах. Такой подход позволяет централизованно хранить учётные данные пользователя и снизить область атаки для похищения логина/пароля даже если брешь присутствует в других, сторонних приложениях.

Как запитать систему?

В системах контроля доступа используются источники

питания постоянного тока напряжением 12 Вольт. Номинальный ток источника питания должен быть

не ниже, чем потребляемый всеми компонентами ток — его можно подсчитать простым суммированием указанных в

характеристиках оборудования значений потребляемого тока. При использовании источника

бесперебойного питания время работы системы от аккумулятора легко рассчитать, разделив емкость аккумулятора

в Ампер-часах на потребляемый ток, например аккумулятор 7 А?ч должен обеспечивать работоспособность системы,

потребляющей 0,5 А, в течение 14 часов. Электромеханические и моторные замки потребляют в момент открывания

значительный ток, поэтому для их подключения нужно использовать провод

сечением 0,5 мм? или более.

6 — кодируем Data at Transit для защиты от снифферов

Понятие Data at Transit охватывает любые данные, которые находятся буквально в проводах или в воздухе, то есть передаются между устройствами. Ещё совсем недавно в этой области данные не защищались, поскольку считалось что интранет является безопасной сетью. Наверное, по этой причине по умолчанию в Synology DSM «данные в полёте» не шифруются.

6а — включаем кодирование файловых протоколов

Файловый протокол Samba (SMB) или CIFS, который используется для подключения общих сетевых папок с NAS на компьютеры под управлением Windows и MacOS, поддерживает сквозное кодирование каждого запроса. На сервере Windows Server 2022 и в ОС Windows 11 применяются пакеты средств криптографической защиты AES-256-GCM и AES-256-CCM для защиты SMB 3.1.1. Windows будет автоматически согласовывать этот более сложный метод кодирования при подключении к другому компьютеру, который его поддерживает. Кроме того, этот метод можно сделать обязательным с использованием в групповой политики.

Windows 10 и Windows Server 2016/2019 по-прежнему поддерживают AES-128-GCM и AES-128-CCM для протокола SMB 3.0.

Современные процессоры, на которых построены NAS-ы Synology поддерживают аппаратное ускорение операций кодирование, поэтому влияние на производительность минимальное.

Обратите внимание, что протокол AFP для компьютеров Apple не поддерживает сквозную кодировку, по умолчанию он отключен и трогать здесь ничего не надо: «яблочные» компьютеры прекрасно справляются с работой по протоколу SMB 3

Протокол NFS, часто используемый для Linux клиентов и гипервизоров VMware ESXi, так же по умолчанию не защищён. Это настраивается индивидуально для каждой папки и диапазона IP-адресов в закладке NFS Permissions. Здесь вам нужно создать определённое правило, в котором обязательно выбрать поле Kerberos privacy и отключить тип авторизации AUTH_SYS. После этого вам нужно импортировать ключи Kerberos, общие для всей службы NFS.

Для файлового обмена с простыми устройствами включаем FTPs (кодирование поверх FTP) и SFTP (передача данных по защищённому SSH туннелю), а для того, чтобы ваш NAS мог выступать средством хранения бэкапов с других Linux устройств, включаем протокол RSync, который так же работает по SSH. Здесь всё по умолчанию использует кодирование, и никаких настроек делать не нужно.

Обратите внимание — включение RSync и SFTP не означает включение терминального доступа по SSH, и если последний отключен, а первые два включены, то при подключении через терминал, соединение будет разорвано

Вообще, доступ по SSH вам скорее всего не потребуется, и его можно не включать, но в случае если он всё же нужен, в настройках безопасности вам будет предложен огромный выбор алгоритмов защиты трафика. Я рекомендую отключить поддержку 128-битных ключей, оставив 256-битные и выше.

Осталось только настроить права доступа на общие папки, чтобы исключить возможность доступа с гостевой учётной записи, и почти всё закончено.

torgopt59.ru

torgopt59.ru